|

|

|

|

| |

|

WeBLOG

| Software Restriction Policies sind in Windows 11 22H2 passé (11.11.2022) |

Über die Funktion der Software Restriction Policies (SRP) kann unter Windows über Richtlinien festgelegt werden, welche Software ausgeführt werden darf. Dabei können Hash- oder Pfadregeln sowie White- und Blacklists zum Einsatz kommen. Über die Funktion der Software Restriction Policies (SRP) kann unter Windows über Richtlinien festgelegt werden, welche Software ausgeführt werden darf. Dabei können Hash- oder Pfadregeln sowie White- und Blacklists zum Einsatz kommen.

Diese Vorgehensweise dient zur Härtung des Systems und ist ein hervorragender, zuverlässiger Schutz vor Ransomware und anderem schädlichen Code. Der Ansatz macht den Virenscanner fast arbeitslos, weil bereits im Vorfeld festgelegt wird, was wo geht und was nicht. |

Bereits im Juni 2020 hat Microsoft dem Feature SRP für Client-Systeme abgekündigt und als deprecated (veraltet) aufgeführt. Die Argumentation war/ist:

"Software Restriction Policies in Group Policy: Instead of using the Software Restriction Policies through Group Policy, you can use AppLocker or Windows Defender Application Control to control which apps users can access and what code can run in the kernel."

Das Problem bei diesen "Alternativen" ist:

- "AppLocker" funktioniert nur in der Enterprise-Edition von Windows 10/11, ohne gravierenden Eingriff in das System (dann auch in der Pro-aber nicht Home-Edition nutzbar). Zudem bekommen die Enterprise-Variante von Windows 10/11 nur Firmen ab einer bestimmten Grösse. Also keine Alternative!

- "Smart App Control" (für Windows 11 verfügbar) ist nur bei einer Neuinstallation des Systems aktivierbar aber nicht beim Upgrade von 21H2 auf 22H2. Auch lässt sich diese Sicherheitsfunktion, nach einem Deaktivieren, nicht ohne Neuinstallation wieder aktivieren. Ergo: auch keine Alternative!

Ferner lässt sich "Smart App Control" nicht konfigurieren, d.h. es ist nicht möglich, einzelne Apps/Programme von der Regel auszunehmen, wenn sie keine gültige Microsoft-Signatur besitzen und deshalb geblockt werden. Es läuft dann nur noch das, was Microsoft genehm ist, ähnlich wie es Apple bereits praktiziert.

Seit Windows 11 in Version 22H2 sind die Software Restriction Policies (SRP) nun ohne Funktion, wenn das System neu (clean) installiert wurde. Sie funktionieren jedoch aktuell noch in Windows 11 bei einer Aktualisierung von 21H2 auf 22H2. Auch unter Windows 10 22H2 sind noch keine Einschränkungen bzgl. der SRP festellbar. Die Frage ist aber, wie lange werden die SRP noch in diesen Konstellationen unterstützt. Es kann mit jedem OS-Update vorbei sein.

Ohne Not gibt Microsoft einen funktionierenden und wichtigen Schutzmechanismus auf, der in allen Windows-Editionen funktionierte und die Windows-Welt eindeutig sicherer machte! Ein weiterer Grund (es gibt noch einiges mehr) von Windows 11 vorerst abzusehen (Windows 10 wird noch bis 14.10.2025 mit Updates versorgt).

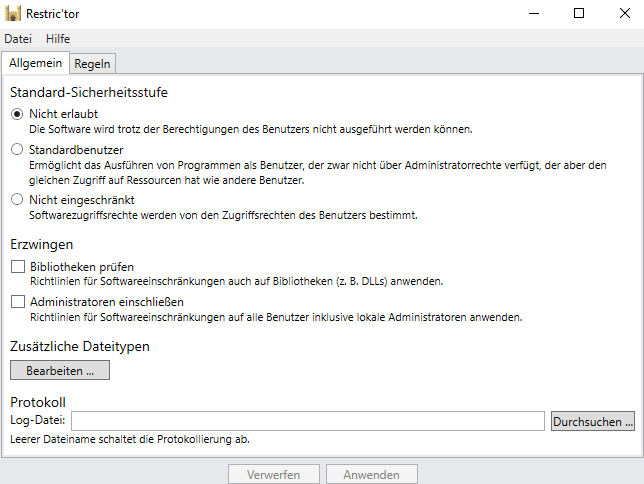

Wer noch auf SRP (auf deutsch: Richtlinien zur Softwareeinschränkung) setzt und ein kompatibles Windows-System betreibt, kann sich z.B. des Programms "RESTRIC`TOR" bedienen oder die SRP über "SAFER" konfigurieren. Beides sind Helferlein und machen nichts anderes als die SRP über Registry-Einträge zu aktivieren. "Restric`tor" (empfohlen) besitzt dazu eine grafische Oberfläche (GUI), um Regeln schnell zu erstellen.

PRO-Anwender können auch den "Editor für lokale Gruppenrichtlinien" (gpedit.msc) oder den Editor der "Lokalen Sicherheitsrichtlinie" (secpol.msc) verwenden. Damit lassen sich bzgl. der SRP praktisch dieselben Einstellungen vornehmen. HOME-Anwendern sind diese Tools allerdings verwehrt und es muss direkt in der Registry gefrickelt werden. Um fehlerhafte Konfigurationen möglichst auszuschliessen, ist die Verwendung der - im vorherigen Absatz genannten - Helferlein sowohl Home- als auch Pro-Anwendern dringend ans Herz gelegt!

Man sollte sich in jedem Fall in die Materie einarbeiten, um keine unliebsamen Überraschungen zu erleben.

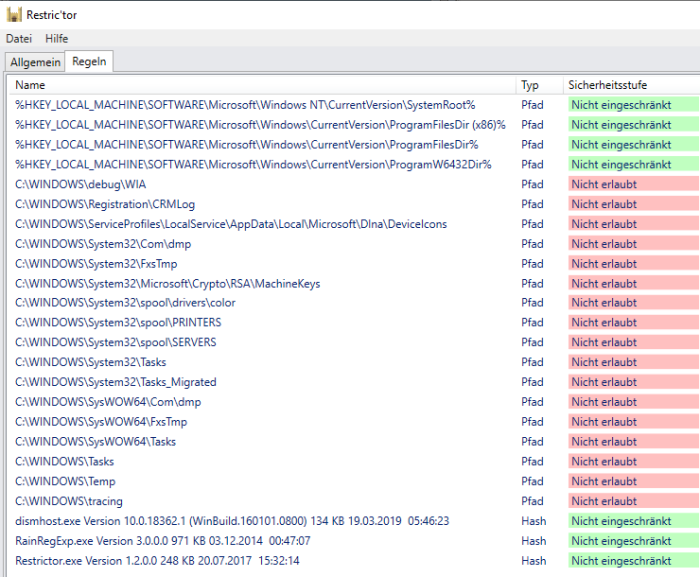

Screenshots "Restric`tor":

Nur die grünen Pfade und Hashes sind erlaubt (ansonsten wäre das System unbenutzbar), alles andere nicht. Im Windows-Verzeichnis wurden explizit weitere Unterverzeichnisse gesperrt. Ein beispielsweise schädlicher E-Mail-Anhang, empfangen über einen E-Mail-Client, kann so erst gar nicht zur Ausführung kommen, weil dieser in einem nicht erlaubten (temporären) Benutzer-Verzeichnis liegt.

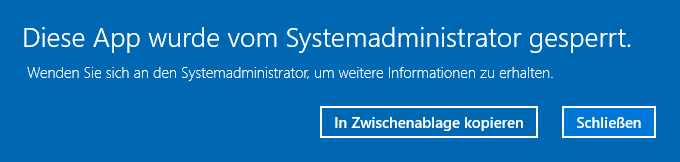

Bei Ausführung von Code aus nicht explizit erlaubten Pfaden oder passen die Hashes für erlaubte Software nicht, erscheint folgende Meldung:

Das System ist so gut gehärtet und Ransomware oder anderer Schadcode hat es sehr, sehr schwer! Der Schutz wirkt jedoch nur, wenn die SRP-Konfiguration nicht fehlerhaft oder schlampig erfolgt.

Siehe auch:

|

Kommentare (5) zu diesem BLOG-Eintrag

Sie können einen neuen Kommentar-Thread beginnen (siehe Button) oder auf einen bestehenden Kommentar antworten (Grafik "antworten" unten links zu einem Kommentar anklicken). In letzterem Fall wird ein "@{name}" (auf wen die Antwort erfolgte) im Kommentar automatisch vorangestellt.

| ghzu6789k (12.11.2022 | 12:14 Uhr) |

|

der Artikel spricht mir aus der seele. was für idioten bei MS. kleine firmen und der user@home haben ohne SRP nichts mehr in der hand, um sich zu schützen. gut, die wenigsten @home wissen überhaupt, daß es SRP gibt aber wir ITler wissen es und konnten so einen guten bis sehr guten schutz gegen ransomware gewährleisten, von denen auch nichtsahnende klientel profitierte. die kleine firma und der home-user stehen jetzt im regen. unverantwortlich von MS!!! man sollte überlegen dagegen zu klagen!!! sehenden auges lässt MS diese user ins ransomware-messer laufen. |

|

|

| Thomas (12.11.2022 | 17:25 Uhr) |

kundenservice@bauser-enterprises.com kundenservice@bauser-enterprises.com

|

@ghzu6789k

Absolut korrekt, der Anwender einer Home-Edition von Windows 11 22H2 ist dabei der Leidtragende. Denn hier bekommt man den "AppLocker" nicht zum Laufen, auch nicht über Umwege (wie bei der Pro-Edition).

Und ist "Smart App Control" einmal deaktiviert, war es das. Ohne eine Neuinstallation (clean install) keine Aktivierung mehr möglich.

Habe erst vor ein paar Tagen deshalb bei einem Kunden ein Windows 11 in Version 21H2 aufgesetzt (clean install), dann SRP konfiguriert und aktiviert, anschliessend ein Upgrade auf 22H2 durchgeführt. Und siehe da, SRP sind noch aktiv. Bei einem sofortigen clean install von Win 11 22H2 (zuvor probiert) dagegen nicht. So kam ich ja erst darauf, diesen Beitrag zu schreiben.

Die Frage ist halt, wie lange das noch über diesen Umweg funktioniert, jedes Update des Betriebssystem birgt die Gefahr der Deaktivierung (im Beitrag oben erwähnt)...auch stellt sich die Frage, wie lange Windows 10 noch SRP unterstützt...

Es erschliesst sich mir nicht, warum Microsoft das abschafft. Aber unter Windows 11 wurde so einiges wegrationalisiert, was unter Windows 10 gut war (siehe dazu die oben verlinkten Beiträge "Was bei Windows 11 so richtig nervt"), dafür gibt es jetzt runde Ecken... Auch der Online-Kontozwang, der mit 22H2 zu Windows 11 Pro kam, ist nicht nachzuvollziehen, sieht man davon ab, dass es Microsoft um das Abgreifen von Daten geht. |

|

|

| ghzu6789k (12.11.2022 | 17:44 Uhr) |

|

@Thomas

wie sieht denn der umweg bei der PRO-edition zum AppLocker aus? denn offiziell läuft der ja nur mit ENTERPRISE. |

|

|

| ghzu6789k (12.11.2022 | 21:50 Uhr) |

|

@Thomas

sehr interessant, probiere ich aus. |

|

|

|

|

|

|

|

|