|

|

||||||||||||||||||||||

|

|

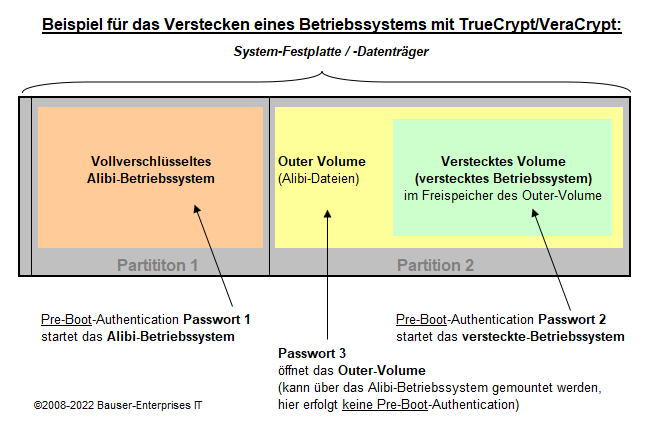

“PRIVACY IS NOT A CRIME” 9.1 Verschlüsselung eines versteckten Betriebssystems Warum sollten Sie das tun? Haben Sie Ihr Betriebssystems-Partition vollverschlüsselt (siehe Kapitel 9.), könnten Sie u.U. gezwungen werden (Bedrohung, Beugehaft etc.), Ihr Pre-Boot-Authentication-Passwort herausgeben, mit welchem dann über den TrueCrypt-Pre-Boot-Loader das verschlüsselte Betriebssystem gestartet werden könnte. Ab Version 6.0 bietet TrueCrypt für diesen Fall die Möglichkeit eines (zusätzlichen) versteckten Betriebssystems, dessen Existenz nicht nachweisbar und auch nicht vermutbar ist, sofern Sie einige Tipps (siehe folgend) beherzigen. Das spätere Alibi/Köder-Betriebssystem sollte lediglich vermeintlich sensible Daten enthalten bzw. zum normalen Betrieb verwendet werden und keine schützenswerten Spuren hinterlassen. Dieses Köder-Betriebssystem sollte auch regelmässig gestartet und damit gearbeitet werden, weil ansonsten die glaubhafte Bestreitbarkeit (plausible deniability) des versteckten Betriebssystems leidet. Ein Ermittler/Fahnder/Angreifer könnte vermuten, dass ein verstecktes Betriebssystem vorhanden ist (wenngleich er es nicht beweisen kann), wenn das preisgegebene Alibi-Betriebssystem nie oder nur wenig verwendet wurde. Bevor Sie jetzt weiterlesen, sollten Sie sich dem vorherigen Kapitel “Arbeitsweisen von TrueCrypt bzgl. versteckter Volume” vertraut machen und verstanden haben, was ein TrueCrypt-Volume, im besonderen ein verstecktes Volume, ist. Ferner sollten Sie sich mit der Installation Ihres Windows-Betriebssystems (das Alibi-System muss später neu aufgesetzt werden) und der Bildung von Partitionen auskennen. 9.1.1 Hintergründe/Architektur: Das versteckte Betriebssystem wird bei Erstellung (nur zu Anfang) eine exakte Kopie des aktuell verwendeten unverschlüsselten Betriebssystems sein, indem es in ein verstecktes Volume (Grösse=Systempartition) innerhalb eines normalen TrueCrypt-(Outer-)Volume auf einer eigenen Partition, die der Systempartiton unmittelbar folgen muss, kopiert wird. Das versteckte Betriebssystem wird bei diesem Vorgang mit einem eigenem Encyption-Key on the fly verschlüsselt und erhält ein eigenes Pre-Boot-Authentication-Passwort, d.h. dieses muss different zu dem des späteren Alibi-Betriebssystems und möglichst sicher sein sowie geheim bleiben. Mit der Eingabe des entsprechenden Passworts erkennt der TrueCrypt-Bootloader, welches Betriebssystem er starten soll.

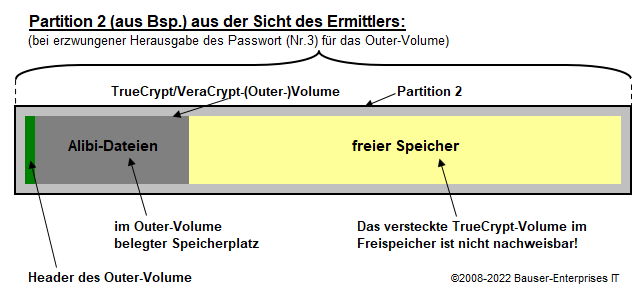

Bei erzwungener Herausgabe* des Passworts für die offensichtlich vorhandene Vollverschlüsselung des Systems (ein Angreifer erkennt dies sofort am vorhandenen Pre-Boot-Loader), wird natürlich das Kennwort für das Alibisystem angegeben. Nun sieht der Ermittler jedoch, dass eine zweite verschlüsselte Partition vorhanden ist und erzwingt erneut die Herausgabe* des Passworts hierfür. Jetzt kommt das Passwort Nr. 3 zum Einsatz: Mit diesem wird das Outer-Volume mit den weiteren Alibi-Dateien gemountet/eingebunden (z.B. vom Alibi-System aus), während das enthaltene versteckte Volume mit dem geheimen Betriebssystem nicht ersichtlich und nachweisbar ist. *Selbstverständlich sollte der kluge TrueCrypt-Anwender auch mit der Herausgabe der Alibi-Passwörter geizen, damit die Sache realistisch bleibt. Für einen Angreifer/Ermittler/Fahnder soll es ja so aussehen, als wenn man das Geheimste preis gibt.

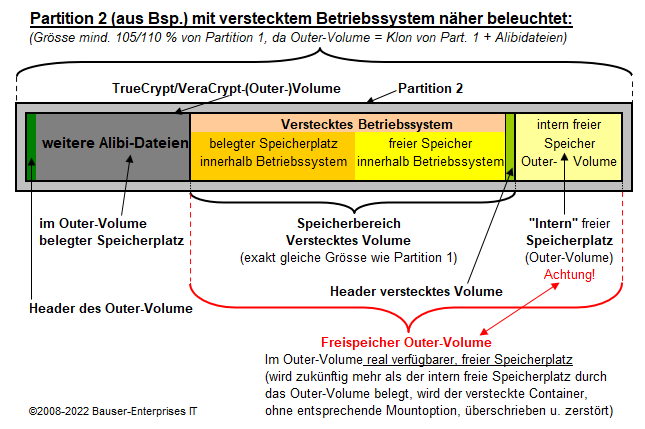

Sichtweise bei Einbinden/Mount des äusseren (Outer-)Volume:

Für einen ”erfolgreichen” Ermittler böte sich dieses Bild:

Fazit: 9.1.2 Vorgehensweise bei der Erstellung eines versteckten, verschlüsselten Betriebssystems: a. Zuerst muss für das versteckte Betriebssystem Platz geschaffen werden, indem eine weitere Partition (im folgenden Beispiel mit D: bezeichnet), die sich auf dem Systemdatenträger (System-Festplatte) und direkt hinter der Systempartition (im folgenden Beispiel mit C: bezeichnet) befinden muss (!), gebildet wird. Windows (ab 7) hat ein Partitionier-Feature mit an Bord (siehe Datenträgerverwaltung: Partition verkleinern, anschliessend Bildung neue Partition mit freiem, ungenutzten Speicher). Die Grösse der neu zu bildenden Partition muss mind. 5 % (bei Formatierung mit NTFS sogar 110 % = 1,1-fache) grösser als die Systempartition sein bzw. so ausreichend bemessen sein, dass das Betriebssystem 1:1 geklont werden kann sowie zusätzlich genügend Speicherplatz für die (Alibi-)Dateien im Outer-Volume vorhanden ist. b. Starten Sie TrueCrypt und wählen Sie System --> “Verstecktes Betriebssystem erstellen..” (Create Hidden Operating System...):

Der Wizard prüft nun, ob die Voraussetzungen zur Erstellung eines versteckten Betriebssystems gegeben sind, sprich ob Punkt a. erledigt wurde. Wenn ja, wird im folgenden das TrueCrypt-Outer-Volume (inkl. verstecktem Volume) auf der neuen Partition D: (direkt hinter der Systempartition) erstellt. Die Grösse des versteckten Volume entspricht dabei exakt derer der Systempartition; was übrig bleibt, ergibt den freien Speicherplatz für das Outer-Volume. c. Im weiteren Verlauf müssen Sie nun vorerst zwei Passworte festlegen: d. Anschliessend kopiert/klont TrueCrypt die aktuelle (unverschlüsselte) Systempartition in das versteckte Volume der weiteren Partition (Freispeicher des Outer-Volume) in der Pre-Boot-Umgebung, d.h. bevor Windows gestartet wurde. Währenddessen werden die Daten mit eigenem Encryption-Key on the fly verschlüsselt. Der Vorgang kann, abhängig von der Grösse der Systempartition, der Performance des verwendeten Computers und des gewählten Verschlüsselungs-Algorithmus (vor allem bei Kaskadierung), sehr lange dauern, d.h. von ein paar Stunden bis zu ein paar Tagen (Alternative: Erstellung herkömmliches verstecktes Volume mit frei wählbarer Grösse von Outer- und Hidden Volume). Der Prozess sollte nicht unterbrochen werden, da er ansonsten wieder von vorne begonnen werden muss (Hintergrund: Da es sich um ein Klon des Systems handelt, darf sich die Systempartition währenddessen nicht verändern). Nach dem Klonen, löscht Truecrypt das unverschlüsselte Original-Betriebssystem (alle Daten) sicher auf der ersten Partition! Nach Beendigung des gesamten Vorgangs, startet nun zuerst das neu gebildete versteckte System (entsprechendes Passwort wie unter Punkt c. vergeben, nach Aufforderung, eingeben). e. Jetzt muss in der ersten Partition (C:), dessen Inhalt von TrueCrypt gelöscht wurde, ein Windows-Alibisystem installiert werden. Haben Sie Ihr Originalsystem zuvor per Image gesichert (z.B. mittels Macrium Reflect oder ähnlicher Software), können Sie dies einfach wieder auf C: (Partition 1) rücksichern ansonsten ist eine Neuinstallation erforderlich. Nach der Installation oder Rücksicherung des Alibi-Systems, ist es vorläufig NICHT möglich das versteckte Betriebssystem zu starten (Ruhe bewahren, siehe Punkt f.), weil der Pre-Boot-Loader vom Windows-Installationsprogramm überschrieben (gelöscht) wurde. f. Starten Sie nun das zuletzt installierte Alibi-Betriebssystem und installieren dort TrueCrypt. Abschliessend stossen Sie die Vollverschlüsselung des Alibi-Systems an (System --> Systempartition/Laufwerk verschlüsseln...) und verfahren wie in Punkt Vollverschlüsselung einer Systempartition beschrieben. Dabei wird der TrueCrypt-Pre-Boot-Loader erneut installiert und es kann deshalb auch wieder das versteckte Betriebssystem gestartet werden :-) Verwenden Sie dabei unbedingt den gleichen VERSCHLÜSSELUNGS- und HASH-ALGORITHMUS, der auch für das versteckte System gewählt wurde. Ansonsten kann das versteckte Betriebssystem nicht gestartet werden, da sich beide Systeme denselben Bootloader teilen, der aber wiederum nur für einen Algorithmus steht (denn für jeden Algorithmus gibt es eine eigene Version des TrueCrypt Bootloaders). Es kann während des Verschlüsselungsprozesses des Alibi-System wie gewohnt gearbeitet werden. Der Prozess kann auch jederzeit unterbrochen werden (z.B. Herunterfahren); TrueCrypt wird beim Start des Alibi-Systems dort weiter machen, wo es zuletzt aufgehört hat. g. Nach Fertigstellung aller Arbeitsgänge und Neustart, entscheidet allein die Eingabe des individuellen Passworts im Pre-Boot-Loader darüber, welches Betriebssystem (Alibi- oder verstecktes System) gestartet wird. Anfänglich handelt es sich beim versteckten Betriebssystem um einen Klon des ursprünglichen Systems (dies verändert sich natürlich ab diesem Zeitpunkt). Sie sollten das Alibi-System und das Outer-Volume (siehe nächsten Punkt e.) fortan für Ihre “normale” Arbeit verwenden; das versteckte Betriebssystem hingegen für die Speicherung von sensiblen Daten und Verschleierung von Datenspuren (Systemlogs, lokale Internetspuren, Dateifragmente im Freispeicher...). h. Das Outer-Volume sollte regelmässig über das Alibi-System eingebunden werden*, um in diesem entsprechende Alibi-Dateien zu speichern bzw. um regelmässig damit zu arbeiten. Siehe dazu obigen Hinweis zur glaubhaften Darlegung eines Arbeitsverzeichnisses bzw. zur glaubhaften Bestreitbarkeit weiterer verschlüsselter Daten (nämlich das versteckte Betriebssystem betreffend). *siehe unbedingt die Anmerkung zum Einbinden äusserer (Outer-)Volume Anmerkungen:

Zum nächsten Kapitel oder über Inhaltsverzeichnis wählen:

|

||||||||||||||||||||||

| |||||||||||||||||||||||

|

© 2003-2025 Bauser-Enterprises IT | Thomas Murr |

|||||||||||||||||||||||

Kommentieren

Kommentieren